Table of Contents

Secure Shell adalah sebuah protokol jaringan kriptografi yang digunakan untuk mengamankan komunikasi data antara dua perangkat yang terhubung melalui jaringan yang tidak aman. SSH menyediakan cara yang aman untuk mengakses dan mengelola perangkat jarak jauh, seperti server atau komputer, melalui koneksi yang terenkripsi.

SSH adalah sebuah protokol jaringan yang digunakan untuk mengamankan koneksi komunikasi antara dua perangkat, seperti komputer atau server, di internet atau jaringan lokal.

Tujuan utama dari SSH adalah untuk menyediakan lapisan keamanan tambahan saat berkomunikasi dengan perangkat jarak jauh melalui jaringan yang tidak aman seperti internet. Dengan kata lain, SSH memberikan cara aman untuk mengakses dan mengendalikan perangkat jarak jauh tanpa khawatir tentang potensi ancaman keamanan.

Pada awalnya, SSH dikembangkan oleh Tatu Ylönen pada tahun 1995 sebagai alternatif yang lebih aman untuk protokol Telnet dan FTP yang saat itu umum digunakan untuk mengakses perangkat jarak jauh dan mentransfer file. Sejak itu, SSH telah menjadi standar de facto dalam komunikasi jaringan yang aman.

Apa itu Secure Shell (SSH)?

Secure Shell (SSH) adalah protokol jaringan yang digunakan untuk mengamankan komunikasi data antara dua perangkat, yang meliputi enkripsi dan autentikasi. SSH biasanya digunakan untuk mengakses server dari jarak jauh melalui koneksi aman internet. Beberapa poin utama tentang SSH meliputi:

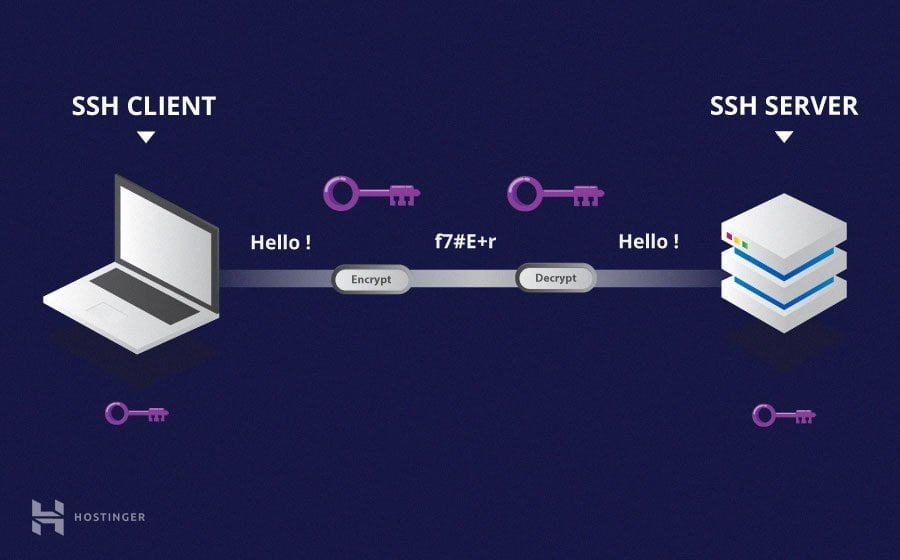

- Enkripsi: SSH mengenkripsi data yang dikirimkan antara klien (misalnya komputer pengguna) dan server (misalnya server jarak jauh) sehingga data tidak bisa dibaca oleh pihak yang tidak berwenang yang mungkin mencoba memata-matai atau memanipulasi komunikasi.

- Autentikasi: SSH menggunakan metode autentikasi yang kuat untuk memverifikasi identitas pengguna yang mencoba mengakses server. Ini bisa berupa kombinasi dari kata sandi, kunci publik-privat, atau metode autentikasi lainnya yang disetujui.

- Akses Jarak Jauh: SSH memungkinkan pengguna untuk mengakses dan mengelola server atau sistem komputer lainnya dari jarak jauh melalui terminal yang aman. Ini sangat penting dalam pengelolaan sistem dan administrasi server di lingkungan IT.

- Portabilitas: SSH dapat digunakan di berbagai sistem operasi, termasuk Unix, Linux, macOS, dan Windows. Ini membuatnya menjadi pilihan utama untuk administrasi sistem lintas platform.

- Manfaat Keamanan: Dibandingkan dengan protokol lain seperti Telnet yang tidak aman, SSH menawarkan tingkat keamanan yang lebih tinggi karena enkripsi data dan autentikasi yang kuat.

SSH sering digunakan oleh administrator sistem, pengembang web, dan siapa pun yang memerlukan akses aman ke server jarak jauh untuk mengelola, mengedit file konfigurasi, menjalankan perintah, atau melakukan tugas administratif lainnya.

Sejarah Singkat SSH

Secure Shell (SSH) dikembangkan sebagai pengganti Telnet dan rsh (remote shell) yang tidak aman pada awal 1990-an. Berikut adalah sejarah singkat SSH:

- Awal Pengembangan: SSH pertama kali dikembangkan oleh Tatu Ylönen, seorang insinyur komputer dari Finlandia, pada tahun 1995. Ia merasa perlu untuk menciptakan protokol yang lebih aman untuk menggantikan Telnet, yang mengirimkan data secara plaintext dan rentan terhadap serangan penyadapan.

- Versi Awal: Versi awal SSH, SSH-1, dirilis sebagai solusi pengganti Telnet dan protokol jaringan remote shell lainnya. SSH-1 menggunakan enkripsi simetris untuk melindungi data selama transmisi.

- SSH-2: Pengembangan dilanjutkan dengan rilis SSH-2, yang membawa perbaikan signifikan terhadap keamanan dan fungsionalitas. SSH-2 menggunakan enkripsi lebih kuat, termasuk enkripsi kunci publik-privat untuk autentikasi dan sesi enkripsi.

- Adopsi Luas: SSH dengan cepat menjadi standar de facto untuk akses jarak jauh yang aman di lingkungan IT. Ini digunakan secara luas oleh administrator sistem, pengembang web, dan organisasi untuk mengelola dan memantau server dari jarak jauh.

- Evolusi dan Standar: Sejak itu, SSH terus mengalami pengembangan dan peningkatan, dengan rilis versi baru secara berkala untuk mengatasi tantangan keamanan yang muncul. Protokol ini telah menjadi bagian integral dari infrastruktur keamanan jaringan modern.

SSH tidak hanya menawarkan enkripsi dan autentikasi yang kuat, tetapi juga menjadi fondasi bagi banyak aplikasi keamanan lainnya, seperti transfer file (SCP dan SFTP) dan pengelolaan kunci publik. Keberhasilan dan adopsi luas SSH sebagai standar untuk akses jarak jauh yang aman memperlihatkan pentingnya keamanan dalam lingkungan komputasi modern.

Komponen-Komponen Utama SSH

Secure Shell (SH): Bagian pertama dari singkatan SSH adalah “Secure Shell.” Pengertian Secure Shell mengacu pada lapisan keamanan yang ditambahkan ke protokol komunikasi, mirip dengan cara kerja sarang (shell) di sistem operasi. Lapisan ini bertanggung jawab untuk mengenkripsi data yang dikirimkan antara perangkat yang terhubung, mencegah pihak ketiga dari mengakses informasi yang sensitif.

Secure Socket (S): Bagian kedua dari singkatan SSH adalah “Secure Socket” atau “Secure Socket Layer.” Ini adalah teknologi enkripsi yang SSH gunakan untuk mengamankan koneksi. Teknologi ini membuat data yang terkirim antara perangkat terenkripsi sehingga tidak dapat terbaca oleh pihak yang tidak sah.

Jadi, jika kita menggabungkan kedua bagian tersebut, kita mendapatkan “Secure Shell” dan “Secure Socket” yang kemudian kita singkat menjadi SSH. Ini merujuk pada protokol yang menggunakan shell (sarang) yang aman dan lapisan soket (socket layer) yang aman untuk berkomunikasi dengan perangkat jarak jauh dengan keamanan tinggi.

Kemudian, SSH juga memiliki beberapa varian atau versi yang berbeda yang telah berkembang seiring waktu:

SSH-1: Versi pertama dari SSH yang Tatu Ylönen kembangkan pada awal 1990-an. Meskipun sudah ada, SSH-1 memiliki beberapa kerentanannya yang membuatnya kurang aman. Oleh karena itu, SSH-2 berkembang untuk mengatasi masalah ini.

SSH-2: Versi yang lebih aman dan canggih dari SSH yang telah menjadi standar di industri. Ini mengatasi sejumlah kerentanan yang kita temukan dalam SSH-1 dan memperkenalkan fitur-fitur keamanan yang lebih kuat.

OpenSSH: OpenSSH adalah implementasi open-source dari protokol SSH yang paling umum kita gunakan. Ini merupakan pengembangan dari SSH-2 yang mendukung enkripsi dan autentikasi yang kuat. OpenSSH telah menjadi salah satu komponen kunci di banyak sistem Linux dan Unix, dan juga berguna di berbagai sistem operasi lainnya.

Secure Shell (SSH) terdiri dari beberapa komponen utama yang bekerja sama untuk menyediakan koneksi aman antara dua perangkat. Berikut adalah komponen-komponen utama SSH:

- SSH Client: Ini adalah perangkat atau aplikasi yang digunakan oleh pengguna untuk terhubung ke server jarak jauh melalui protokol SSH. SSH client mengirimkan permintaan autentikasi dan perintah dari pengguna ke server.

- SSH Server: Ini adalah perangkat atau aplikasi yang menerima koneksi SSH dari client. SSH server berjalan di sistem target atau tujuan yang ingin diakses dari jarak jauh. Server ini menanggapi permintaan autentikasi, menjalankan perintah dari client, dan mengirimkan kembali hasilnya.

- Enkripsi: Komponen utama SSH adalah enkripsi data yang digunakan untuk melindungi informasi yang dikirimkan antara client dan server. SSH menggunakan enkripsi simetris (seperti AES) untuk mengenkripsi data sesi, serta enkripsi kunci publik-privat untuk mengamankan proses autentikasi.

- Kunci Publik-Privat: SSH menggunakan pasangan kunci publik-privat untuk autentikasi pengguna. Kunci publik ditempatkan di server yang ingin diakses, sementara kunci privat disimpan dengan aman di client. Proses autentikasi menggunakan kunci ini untuk memverifikasi identitas pengguna dan memulai sesi enkripsi.

- Protokol: SSH menggunakan protokol komunikasi yang ditetapkan untuk mengatur bagaimana data dikirimkan, diterima, dan dikelola antara client dan server. Versi yang paling umum digunakan saat ini adalah SSH-2, yang menggantikan SSH-1 karena keamanan yang lebih baik dan fitur tambahan.

- Port: SSH menggunakan port default 22 untuk koneksi. Port ini adalah titik masuk standar untuk koneksi SSH, meskipun port dapat dikonfigurasi ulang jika diperlukan sesuai dengan kebutuhan atau kebijakan keamanan.

- Sesi: Sesi SSH adalah koneksi tunggal antara client dan server yang dilindungi dengan enkripsi. Sesi ini tetap aktif selama client dan server berkomunikasi. Ketika sesi ditutup, kunci enkripsi sesi dihapus, meningkatkan keamanan.

Komponen-komponen ini bekerja sama untuk menyediakan akses jarak jauh yang aman dan terenkripsi, menjaga keamanan data dan kebutuhan autentikasi dalam infrastruktur IT modern.

SSH Yang Berguna Dalam Berbagai Situasi Dan Skenario

Akses jarak jauh: SSH memungkinkan administrator sistem untuk mengakses dan mengelola perangkat jarak jauh. Hal ini termasuk server, router, dan komputer, dengan aman.

Transfer file: Protokol SCP (Secure Copy Protocol) dan SFTP (SSH File Transfer Protocol) adalah dua cara umum untuk mentransfer file secara aman melalui SSH.

Tunneling: SSH dapat kita gunakan untuk membuat tunnel aman antara dua perangkat. Inilah yang memungkinkan lalu lintas jaringan yang melintasi koneksi tersebut aman dan terenkripsi.

Autentikasi dua faktor: SSH mendukung autentikasi dua faktor. Inilah yang meningkatkan keamanan dengan memerlukan lebih dari sekadar kata sandi untuk mengakses perangkat atau sistem.

Manajemen perangkat IoT: SSH berguna dalam berbagai kasus untuk mengelola perangkat Internet of Things (IoT). Hal ini yang menyebar di seluruh dunia, memastikan keamanan dan privasi data yang dikirimkan oleh perangkat tersebut.

Kesimpulannya, SSH adalah singkatan dari “Secure Shell,” yang merupakan protokol jaringan yang sangat penting dan umum berguna dalam komputasi modern. Ini memberikan lapisan keamanan tambahan saat berkomunikasi dengan perangkat jarak jauh melalui internet atau jaringan lokal.

Melalui enkripsi dan autentikasi yang kuat, SSH memastikan bahwa komunikasi antara perangkat tetap aman dan tidak rentan terhadap serangan atau intersepsi oleh pihak yang tidak sah. Dengan perkembangan versi seperti SSH-1, SSH-2, dan implementasi open-source seperti OpenSSH. SSH terus berkembang dan menjadi alat penting dalam dunia teknologi informasi saat ini.

Keunggulan Penggunaan SSH

Penggunaan SSH memiliki beberapa keunggulan utama yang membuatnya menjadi pilihan yang populer untuk akses jarak jauh yang aman di lingkungan IT. Berikut adalah beberapa keunggulan penggunaan SSH:

- Keamanan Tinggi: Salah satu keunggulan utama SSH adalah keamanannya yang tinggi. SSH menggunakan enkripsi data yang kuat (seperti AES) untuk melindungi informasi yang dikirimkan antara client dan server. Ini mencegah serangan penyadapan dan manipulasi data yang dapat terjadi pada protokol yang lebih lama seperti Telnet.

- Autentikasi yang Kuat: SSH menggunakan autentikasi kunci publik-privat yang kuat. Ini memungkinkan pengguna untuk teridentifikasi dengan aman tanpa mengirimkan kata sandi melalui jaringan yang rentan. Kunci privat disimpan secara aman di client, sementara kunci publik dipasang di server yang ingin diakses.

- Fleksibilitas: SSH dapat digunakan untuk berbagai tujuan, termasuk mengelola server, mengedit file konfigurasi, menjalankan perintah shell, dan mentransfer file (menggunakan SCP atau SFTP). Ini membuatnya menjadi alat yang sangat fleksibel untuk administrasi sistem.

- Lintas Platform: SSH dapat digunakan di berbagai sistem operasi, termasuk Unix, Linux, macOS, dan Windows. Ini menjadikannya standar de facto untuk akses jarak jauh yang aman di berbagai lingkungan IT.

- Kinerja: Meskipun menggunakan enkripsi yang kuat, SSH dirancang untuk memiliki kinerja yang baik. Protokol ini dioptimalkan untuk mengelola koneksi jarak jauh dengan efisien, sehingga memberikan respons yang cepat dalam penggunaan sehari-hari.

- Open Source: Banyak implementasi SSH yang populer, seperti OpenSSH, tersedia sebagai perangkat lunak open source. Hal ini memungkinkan transparansi kode sumber, pengembangan komunitas yang aktif, dan peningkatan keamanan melalui audit terbuka.

- Pemeliharaan dan Manajemen: SSH mempermudah pemeliharaan dan manajemen sistem IT dengan menyediakan akses yang aman dan terkelola ke server dan perangkat jaringan lainnya. Ini membantu administrator untuk mengelola infrastruktur IT dari jarak jauh tanpa harus hadir secara fisik di lokasi.

Dengan keunggulan-keunggulan ini, SSH telah menjadi alat yang penting dalam pengelolaan dan keamanan infrastruktur IT modern, memberikan solusi yang handal untuk akses jarak jauh yang aman dan efisien.

Penggunaan SSH dalam berbagai skenario

Secure Shell (SSH) digunakan dalam berbagai skenario untuk menyediakan akses jarak jauh yang aman dan terenkripsi di lingkungan IT. Berikut adalah beberapa skenario umum di mana SSH digunakan:

- Administrasi Server: Administrator sistem menggunakan SSH untuk mengelola dan mengelola server dari jarak jauh. Mereka dapat mengakses shell atau terminal server untuk menjalankan perintah administratif, memantau kinerja, menginstal perangkat lunak, atau melakukan pemeliharaan rutin.

- Transfer File Aman (SCP dan SFTP): SCP (Secure Copy) dan SFTP (SSH File Transfer Protocol) adalah protokol yang menggunakan SSH untuk mentransfer file antara perangkat dengan cara yang aman. Ini berguna untuk mengirim file antara server dan client atau antara server yang berbeda tanpa mengorbankan keamanan.

- Tunneling Jaringan: SSH mendukung fitur tunneling yang memungkinkan penggunaan koneksi SSH untuk melindungi dan mengenkripsi lalu lintas data lainnya. Contohnya adalah SSH Port Forwarding, di mana lalu lintas jaringan (seperti HTTP atau database) diarahkan melalui koneksi SSH untuk mengamankan komunikasi antara dua titik.

- Akses Jarak Jauh ke Desktop (X11 Forwarding): X11 Forwarding memungkinkan pengguna untuk menjalankan aplikasi GUI (Graphical User Interface) dari server jarak jauh dan menampilkan outputnya di desktop lokal. Ini memungkinkan pengguna untuk menjalankan aplikasi desktop berat seperti editor teks atau grafis dari jarak jauh tanpa kehilangan keamanan.

- Penyediaan Layanan dan Aplikasi: Banyak layanan cloud dan hosting menyediakan akses SSH untuk pengelolaan server mereka. Pengguna dapat mengelola infrastruktur cloud mereka, memantau layanan, mengatur database, atau melakukan penyesuaian konfigurasi menggunakan SSH.

- Automatisasi dan Skrip: Penggunaan SSH dalam skenario automatisasi sangat umum. Administrator sistem sering mengotomatiskan tugas-tugas seperti pencadangan data, deployment perangkat lunak, atau penjadwalan tugas rutin menggunakan skrip yang berjalan melalui SSH.

- Remote Collaboration: SSH digunakan dalam konteks kolaborasi tim yang terdistribusi. Tim pengembang atau administrator dapat bekerja sama dalam pengelolaan dan pengembangan infrastruktur IT tanpa harus bersama-sama di lokasi fisik server atau perangkat.

- Keamanan Perangkat IoT: Internet of Things (IoT) sering kali menggunakan SSH untuk mengamankan koneksi antara perangkat IoT dan infrastruktur pengelolaan, memastikan bahwa data yang dikirim dan diterima oleh perangkat IoT aman dari serangan atau pencurian.

Dengan fleksibilitas dan keamanannya, SSH telah menjadi salah satu alat yang paling penting dalam administrasi dan pengelolaan infrastruktur IT modern, memfasilitasi akses dan operasi yang aman dari jarak jauh di seluruh dunia.

Penerapan Secure Shell dalam Berbagai Platform

Secure Shell (SSH) dapat diterapkan dalam berbagai platform sistem operasi dan lingkungan komputasi. Berikut adalah beberapa platform di mana SSH dapat diterapkan:

- Unix dan Linux: SSH adalah standar de facto untuk akses jarak jauh di lingkungan Unix dan Linux. Mayoritas distribusi Linux seperti Ubuntu, CentOS, Debian, dan lainnya sudah menyertakan dukungan SSH. Pengguna dapat menggunakan terminal untuk terhubung ke server atau perangkat Unix/Linux lainnya secara aman.

- macOS: macOS juga menyertakan dukungan bawaan untuk SSH. Pengguna macOS dapat mengakses terminal dan menggunakan perintah SSH untuk terhubung ke server jarak jauh, mentransfer file, atau melakukan tunneling jaringan dengan menggunakan utilitas yang sama seperti di Unix/Linux.

- Windows: SSH tidak secara langsung tersedia dalam sistem operasi Windows. Namun, pengguna Windows dapat mengakses SSH melalui aplikasi pihak ketiga seperti PuTTY, MobaXterm, atau menggunakan OpenSSH yang tersedia sebagai opsi instalasi tambahan dalam Windows 10. Microsoft juga telah mengintegrasikan dukungan SSH langsung ke dalam PowerShell dan Command Prompt di beberapa versi terbaru Windows.

- Platform Cloud: Layanan cloud seperti Amazon Web Services (AWS), Google Cloud Platform (GCP), dan Microsoft Azure menyediakan akses SSH untuk pengelolaan dan administrasi instans komputasi cloud mereka. Pengguna dapat mengakses instance virtual mereka melalui koneksi SSH untuk konfigurasi, pemeliharaan, atau deployment aplikasi.

- Mobile dan Embedded Devices: SSH juga diterapkan dalam lingkungan mobile dan perangkat tertanam (embedded devices) untuk administrasi dan debugging. Ada aplikasi klien SSH yang tersedia untuk iOS dan Android yang memungkinkan pengguna untuk mengakses server atau perangkat jarak jauh menggunakan perangkat mobile mereka.

- IoT (Internet of Things): Perangkat IoT sering menggunakan SSH untuk mengamankan koneksi antara perangkat dan infrastruktur manajemen. Hal ini penting untuk melindungi data dan operasi perangkat IoT yang terhubung ke jaringan internet.

- Virtualisasi dan Kontainerisasi: SSH juga diterapkan dalam lingkungan virtualisasi dan kontainerisasi seperti Docker atau Kubernetes. Administrator sistem dapat menggunakan SSH untuk mengakses dan mengelola kontainer atau mesin virtual yang berjalan di infrastruktur virtual atau kontainer.

Dengan dukungan luas di berbagai platform ini, SSH memberikan solusi yang handal untuk akses jarak jauh yang aman dan terenkripsi di seluruh infrastruktur IT modern, dari desktop hingga cloud dan perangkat tertanam.

Tips Keamanan dalam Menggunakan SSH

Menggunakan Secure Shell (SSH) dengan aman sangat penting untuk menjaga keamanan sistem dan data Anda. Berikut adalah beberapa tips keamanan dalam menggunakan SSH:

- Gunakan Kunci Publik-Privat untuk Autentikasi: Gunakan autentikasi kunci publik-privat untuk menggantikan autentikasi berbasis kata sandi. Kunci publik dipasang di server yang ingin Anda akses, sedangkan kunci privat disimpan dengan aman di komputer atau perangkat Anda. Hal ini mengurangi risiko serangan brute-force terhadap kata sandi.

- Gunakan Kombinasi Kunci dan Kata Sandi: Untuk lapisan keamanan tambahan, Anda dapat mengonfigurasi server SSH untuk meminta kunci dan kata sandi. Ini menambahkan lapisan keamanan dua faktor, memerlukan pemilik kunci untuk memasukkan kata sandi setiap kali mereka masuk.

- Perbarui Perangkat Lunak SSH secara Teratur: Pastikan Anda selalu menjaga perangkat lunak SSH (seperti OpenSSH) yang digunakan pada server dan client Anda terbaru dengan memperbarui ke versi yang paling baru dan aman. Pembaruan ini sering mengatasi kerentanan keamanan yang baru ditemukan.

- Konfigurasi Firewall dengan Benar: Pastikan firewall Anda dikonfigurasi dengan benar untuk membatasi akses SSH hanya kepada pengguna yang sah dan dari jaringan yang diizinkan. Anda dapat membatasi akses SSH hanya ke port tertentu dan dari alamat IP yang ditentukan.

- Batasan Percobaan Masuk yang Gagal: Konfigurasikan server SSH Anda untuk membatasi jumlah percobaan masuk yang gagal. Ini akan mengurangi risiko serangan brute-force terhadap server Anda dengan membatasi jumlah percobaan yang dapat dilakukan dalam waktu tertentu.

- Monitor dan Audit Aktivitas SSH: Pasang sistem pemantauan untuk memonitor aktivitas SSH yang mencurigakan atau tidak biasa. Audit log SSH secara teratur untuk mencari tanda-tanda aktivitas yang mencurigakan atau upaya masuk yang tidak sah.

- Gunakan Tunnelling dengan Hati-hati: Jika Anda menggunakan fitur tunnelling SSH untuk mengamankan lalu lintas lainnya (misalnya, HTTP atau database), pastikan untuk mengatur dan memonitor tunnelling dengan hati-hati. Pastikan lalu lintas yang ditunnelkan terbatas pada yang diperlukan dan dikelola dengan aman.

- Pertimbangkan Penggunaan VPN: Gunakan Virtual Private Network (VPN) sebagai lapisan tambahan keamanan saat mengakses SSH dari jaringan publik atau tidak aman. VPN menyediakan enkripsi tambahan dan privasi saat Anda terhubung ke server SSH.

Dengan mengikuti tips-tips ini, Anda dapat meningkatkan keamanan penggunaan SSH dalam infrastruktur IT Anda, melindungi data sensitif dan menjaga integritas sistem dari serangan cyber.

Kesimpulan

Secure Shell (SSH) adalah sebuah protokol keamanan yang memungkinkan akses jarak jauh ke server atau perangkat lainnya dengan aman melalui jaringan yang tidak aman seperti Internet. Penggunaan SSH menjadi penting dalam lingkungan IT modern karena memberikan lapisan keamanan tambahan saat mengakses atau mengelola perangkat atau server jarak jauh. Dengan menggunakan kriptografi yang kuat, SSH mengenkripsi data yang dikirimkan antara client dan server, mencegah informasi sensitif seperti kata sandi atau data pengguna lainnya dari disadap oleh pihak yang tidak berwenang.

Keamanan adalah pertimbangan utama dalam menggunakan SSH. Dibandingkan dengan protokol remote lainnya yang kurang aman, seperti telnet, SSH menggunakan enkripsi yang kuat untuk melindungi informasi yang ditransmisikan. Ini sangat penting dalam melindungi data sensitif dan menghindari serangan yang dapat merusak atau mencuri informasi penting dari server. Selain itu, penggunaan SSH memungkinkan untuk mengatur akses secara lebih terperinci dengan penggunaan kunci publik dan privat, yang memberikan tingkat keamanan tambahan dan mengurangi risiko akses yang tidak sah.

Selain keamanan, kegunaan SSH juga meliputi kemudahan administrasi sistem. Dengan SSH, administrator dapat mengelola server dari jarak jauh tanpa harus berada di lokasi fisik server. Hal ini mempermudah monitoring dan troubleshooting sistem dari mana saja, meningkatkan efisiensi dan responsibilitas dalam menjaga ketersediaan layanan. Dengan demikian, penggunaan SSH tidak hanya tentang keamanan tetapi juga tentang mempermudah administrasi dan pengelolaan infrastruktur IT secara efektif dalam lingkungan yang terdistribusi.