Table of Contents

Cara Kerja Secure Shell adalah protokol jaringan yang memberikan cara aman untuk mengakses dan mengelola perangkat jarak jauh. Ini berfungsi sebagai pengganti yang aman untuk protokol Telnet dan FTP yang kurang aman.

Secure Shell atau SSH, adalah protokol kriptografi yang dirancang untuk mengamankan komunikasi jaringan antara dua perangkat.

Cara Kerja Secure Shell pertama kali diperkenalkan oleh Tatu Ylönen pada tahun 1995 sebagai alternatif yang lebih aman daripada protokol telnet dan rsh yang lebih tua.

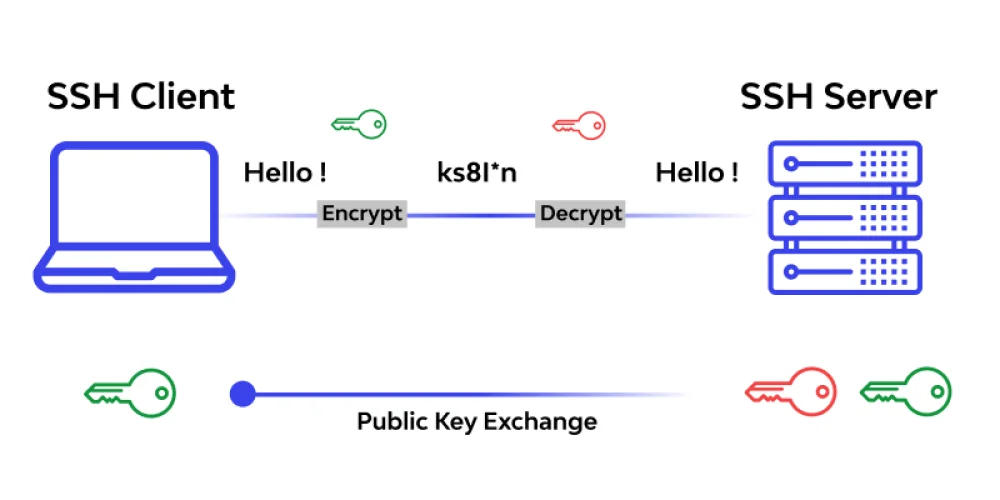

SSH bekerja dengan mengenkripsi data yang dikirim antara perangkat, sehingga mencegah pengintai untuk membaca atau memanipulasi data tersebut.

SSH sangat penting karena banyak aktivitas di dunia digital melibatkan akses jarak jauh ke perangkat atau server. Ini termasuk administrasi sistem, transfer file, serta operasi lain yang memerlukan akses aman. Tanpa SSH, informasi yang dikirimkan antara perangkat dapat dengan mudah diintersep oleh pihak yang tidak berwenang, mengancam keamanan data dan sistem.

SSH bekerja dengan mengamankan koneksi antara dua perangkat, biasanya antara seorang pengguna (client) dan server. Proses berikut menjelaskan cara kerja SSH:

Autentikasi

Ketika pengguna mencoba mengakses server dengan SSH, server akan meminta pengguna untuk mengautentikasi diri. Ini dapat dilakukan dengan menggunakan password atau kunci SSH. Kunci SSH adalah metode yang lebih aman karena tidak ada pengiriman password melalui jaringan.

Enkripsi

Setelah pengguna di otentikasi, SSH mengatur koneksi yang aman dengan mengenkripsi semua data yang dikirimkan antara client dan server. Hal ini membuat data menjadi tidak dapat dibaca oleh pihak yang tidak berwenang.

Kunci Publik dan Kunci Privat

SSH menggunakan pasangan kunci publik dan privat untuk mengamankan koneksi. Kunci publik tersimpan pada server, sedangkan kunci privat tersimpan di komputer pengguna. Kunci ini berguna dalam proses autentikasi dan pertukaran kunci.

SSH memiliki sejumlah manfaat yang menjadikannya alat yang sangat berharga dalam dunia teknologi informasi. Beberapa manfaat utama termasuk:

Keamanan Data

SSH menggunakan enkripsi yang kuat untuk melindungi data yang dikirimkan antara perangkat. Hal ini menjaga kerahasiaan dan integritas data yang sangat penting, terutama dalam lingkungan bisnis dan perusahaan.

Administrasi Jarak Jauh

SSH memungkinkan administrator sistem untuk mengakses dan mengelola server dari jarak jauh. Ini sangat penting dalam pengelolaan infrastruktur IT yang tersebar.

Transfer File Aman

SSH juga kita gunakan untuk transfer file yang aman melalui protokol SCP (Secure Copy) atau SFTP (SSH File Transfer Protocol). Ini menjaga integritas file yang dapat kita transfer.

Akses Teks dalam Konsol Jarak Jauh

SSH memungkinkan akses teks ke perangkat jarak jauh melalui terminal, sehingga memungkinkan pengguna untuk menjalankan perintah, mengonfigurasi perangkat, dan mengelola server.

Konfigurasi dan Penggunaan SSH

Untuk mengaktifkan SSH pada server, Anda perlu menginstal perangkat lunak SSH dan mengonfigurasi server untuk menerima koneksi SSH. Ini melibatkan mengatur opsi keamanan, mengizinkan autentikasi, dan mengelola akses pengguna.

Untuk terhubung ke server SSH, pengguna perlu mengakses terminal pada client mereka. Mereka dapat menggunakan perintah SSH, yang memiliki sintaks sebagai berikut:

Autentikasi Kunci SSH

Menggunakan kunci SSH adalah metode autentikasi yang lebih aman daripada password. Pengguna dapat membuat pasangan kunci publik dan privat, dan mengirimkan kunci publik ke server. Setelah pengguna konfigurasi, pengguna dapat masuk tanpa perlu memasukkan password.

Keamanan SSH

Kunci privat SSH harus kita lindungi dengan sangat ketat. Selain itu, mereka adalah kunci untuk akses ke server, dan kebocoran kunci ini dapat mengakibatkan kerusakan besar.

Memonitor log aktivitas SSH adalah praktik yang penting untuk mendeteksi potensi serangan atau aktivitas mencurigakan.

Firewall dapat kita gunakan untuk membatasi akses ke server SSH, memungkinkan hanya pengguna yang sah untuk terhubung.

Tantangan dan Solusi

SSH, seperti teknologi keamanan lainnya, terus berhadapan dengan tantangan baru. Serangan brute force, kerentanan perangkat lunak, dan serangan lainnya adalah masalah yang harus kita atasi.

Penggunaan SSH yang bijak, selain itu, termasuk penggunaan kata sandi yang kuat, pembaruan perangkat lunak yang teratur, dan memastikan bahwa hanya pengguna yang berwenang yang memiliki akses.

Secure Shell (SSH) adalah alat yang sangat penting dalam dunia yang semakin terhubung secara digital. Ini memungkinkan komunikasi aman, administrasi jarak jauh, dan transfer file yang aman. Namun, penting untuk memahami cara mengkonfigurasi dan mengelola SSH dengan benar agar menjaga keamanan sistem dan data.

Dengan memahami konsep dasar dan praktik terbaik yang terkait dengan SSH, sebagai hasilnya, kita dapat mengoptimalkan keamanan infrastruktur IT kita.

Cara Kerja Secure Shell Dan Komponen Utama Keamanan

Secure Shell (SSH) adalah protokol jaringan kriptografi yang digunakan untuk mengamankan koneksi data antara dua perangkat, yang paling umum digunakan untuk mengakses shell remote dari satu mesin ke mesin lainnya secara aman. Komponen utama keamanan SSH meliputi:

- Enkripsi: SSH menggunakan enkripsi untuk mengamankan semua data yang dikirimkan antara client dan server. Enkripsi ini melindungi informasi sensitif seperti kata sandi, teks yang ditampilkan, dan data lainnya dari potensi pihak yang tidak sah.

- Autentikasi: SSH mendukung berbagai metode autentikasi untuk memverifikasi identitas pengguna sebelum memberikan akses ke sistem. Beberapa metode autentikasi yang umum digunakan termasuk kata sandi, kunci publik, dan otentikasi berbasis token.

- Kunci Publik: Kunci publik SSH digunakan dalam skema kriptografi asimetris untuk autentikasi dan pertukaran kunci enkripsi. Kunci publik digunakan untuk mengenkripsi data yang hanya bisa didekripsi dengan kunci privat yang sesuai.

- Protokol: SSH bekerja menggunakan protokol yang ditentukan dengan baik untuk mengatur bagaimana data ditukar dan dienkripsi. Versi protokol yang lebih baru (seperti SSH-2) menyediakan peningkatan keamanan dan fitur-fitur tambahan dibandingkan dengan versi sebelumnya (SSH-1).

- Keamanan Lapisan Transportasi (Transport Layer Security, TLS): SSH menggunakan lapisan transportasi yang aman untuk menghindari ancaman potensial seperti peretasan lalu lintas atau serangan pengendusan. Ini mencakup penggunaan kriptografi dan teknik keamanan jaringan lainnya untuk memastikan integritas dan kerahasiaan data.

- Manajemen Kunci: SSH memerlukan manajemen kunci yang hati-hati untuk memastikan kunci enkripsi yang digunakan untuk autentikasi dan enkripsi data tetap aman. Ini melibatkan pembuatan, penyimpanan, dan rotasi kunci secara teratur.

- Auditing dan Logging: Untuk meningkatkan keamanan, SSH sering kali mendukung fungsi auditing dan logging yang memungkinkan administrasi untuk memantau aktivitas pengguna, mendeteksi percobaan akses yang tidak sah, dan mempertahankan catatan keamanan yang terperinci.

Dengan menggunakan kombinasi komponen-komponen ini, SSH menyediakan lapisan keamanan yang kuat untuk komunikasi jaringan, memungkinkan pengguna untuk mengakses dan mentransfer data dengan aman di lingkungan yang terbuka dan rentan terhadap serangan.

Tantangan dalam Keamanan Informasi

Meskipun Secure Shell (SSH) adalah standar industri yang kuat untuk mengamankan koneksi dan transfer data, ada beberapa tantangan yang harus diatasi untuk memastikan keamanan informasi yang optimal dalam penggunaannya:

- Manajemen Kunci yang Kompleks: Pengelolaan kunci SSH yang tepat sangat penting namun juga kompleks. Hal ini meliputi pembuatan, penyimpanan, rotasi, dan penghapusan kunci secara aman. Tantangan terbesar adalah memastikan bahwa kunci yang digunakan tetap rahasia dan hanya dapat diakses oleh pihak yang berwenang.

- Autentikasi yang Kuat: Meskipun SSH mendukung berbagai metode autentikasi (seperti kata sandi, kunci publik, dan otentikasi dua faktor), implementasi autentikasi yang tidak tepat dapat meningkatkan risiko keamanan. Tantangan terkait adalah memilih dan menerapkan metode autentikasi yang kuat dan sesuai dengan kebutuhan keamanan.

- Kepatuhan dan Audit: SSH sering digunakan di lingkungan yang memerlukan kepatuhan seperti PCI-DSS atau HIPAA. Tantangan di sini adalah memastikan bahwa konfigurasi SSH memenuhi persyaratan kepatuhan dan dapat diaudit dengan baik untuk memverifikasi keamanan dan kepatuhannya.

- Manajemen dan Monitoring Akses: Memantau dan mengelola akses SSH secara efektif dapat menjadi tantangan, terutama di lingkungan yang kompleks dengan banyak pengguna dan host. Perlu adanya kontrol akses yang ketat, penggunaan kunci yang tepat, dan pemantauan aktivitas untuk mendeteksi dan menanggapi akses yang tidak sah atau mencurigakan.

- Serangan Terhadap Protokol SSH: Meskipun SSH dirancang dengan lapisan keamanan yang kuat, tetap ada risiko serangan seperti brute force attack terhadap autentikasi, serangan Man-in-the-Middle (MITM) yang memanfaatkan kerentanan atau kelemahan protokol, serta serangan kunci publik SSH yang bisa terjadi jika kunci dipertahankan atau diimplementasikan dengan tidak benar.

- Implementasi yang Tidak Tepat: Salah satu tantangan besar adalah implementasi SSH yang tidak tepat atau konfigurasi yang buruk. Ini bisa mengakibatkan penggunaan protokol dengan kriptografi lemah, pengelolaan kunci yang buruk, atau pengaturan autentikasi yang rentan terhadap serangan.

- Pembaruan dan Pemeliharaan: Penting untuk terus memperbarui dan memelihara perangkat lunak SSH dan komponen terkaitnya untuk mengatasi kerentanan keamanan yang ditemukan dan memastikan bahwa lingkungan SSH tetap aman dari ancaman yang berkembang.

Dengan memahami tantangan ini dan menerapkan praktik keamanan terbaik dalam penggunaan SSH, organisasi dapat memaksimalkan keamanan informasi mereka saat mengelola koneksi dan akses jaringan yang kritis.

Pentingnya Keamanan Informasi

Keamanan informasi dalam konteks Secure Shell (SSH) sangat penting karena SSH merupakan salah satu protokol yang paling umum digunakan untuk mengamankan koneksi jaringan dan transfer data antara perangkat jauh. Berikut adalah beberapa alasan mengapa keamanan informasi SSH sangat penting:

- Enkripsi Data: SSH menggunakan enkripsi yang kuat untuk melindungi data yang dikirimkan antara client dan server. Ini mengamankan informasi sensitif seperti kata sandi, teks yang ditampilkan, dan data lainnya dari akses oleh pihak yang tidak sah.

- Autentikasi yang Aman: SSH menyediakan metode autentikasi yang beragam dan kuat, termasuk penggunaan kunci publik, otentikasi dua faktor, dan kata sandi yang aman. Ini membantu memastikan bahwa hanya pengguna yang sah yang memiliki akses ke sistem yang terlindungi.

- Perlindungan terhadap Serangan MITM: SSH dirancang untuk melindungi terhadap serangan Man-in-the-Middle (MITM) yang mencoba mengintersepsi atau memanipulasi data yang dikirimkan antara client dan server. Protokol ini mengamankan integritas data dan mengautentikasi identitas server.

- Pengelolaan Kunci yang Aman: Penggunaan kunci publik dalam SSH memungkinkan autentikasi yang lebih aman daripada penggunaan kata sandi. Kunci publik ini dapat dikelola dengan baik untuk memastikan hanya pengguna yang memiliki kunci yang sesuai yang dapat mengakses sistem.

- Kepatuhan dan Audit: SSH sering kali digunakan di lingkungan yang memerlukan kepatuhan seperti PCI-DSS atau HIPAA. Implementasi yang tepat dari SSH membantu organisasi memenuhi standar kepatuhan ini dengan memastikan keamanan data dan akses yang aman.

- Kontrol Akses yang Kuat: SSH memungkinkan untuk menerapkan kontrol akses yang ketat berdasarkan kunci publik atau kata sandi. Ini memastikan bahwa hanya pengguna yang diotorisasi yang dapat mengakses sistem atau layanan yang dilindungi.

- Keandalan dan Skalabilitas: SSH adalah protokol yang dapat diandalkan dan scalable, cocok untuk berbagai lingkungan, mulai dari penggunaan pribadi hingga skala korporat yang besar. Keandalannya dalam mengamankan komunikasi jaringan membuatnya menjadi pilihan utama di berbagai industri dan aplikasi.

Dengan menerapkan keamanan informasi SSH yang tepat, organisasi dapat mengurangi risiko kebocoran data, pengambilalihan akun, atau akses yang tidak sah, sehingga meningkatkan kepercayaan pengguna, mengamankan data penting, dan mematuhi regulasi keamanan yang berlaku.